ЗАДАНИЕ

Финала Чемпионата по профессиональному мастерству «Профессионалы»,

(г.Санкт – Петербург, 24 по 28 ноября 2023 г. )

компетенция «Сетевое и системное администрирование»,

возрастная категория - юниоры (14+)

[Примечание автора]

Здесь и далее курсивом обозначены примечания автора, которые предназначаются в первую очередь для экспертов, которые планируют организовывать мероприятия по этому заданию или производным от него а также задействованным в этом технических экспертов.

Общие моменты:

Возрастной ценз: 14 лет и более

Общая продолжительность Конкурсного задания: 3 дня по 4 часа, итого 12 ч., (с учетом модуля TroubleShoot, который должен готовиться к каждому мероприятию отдельно и подробно не рассмотрен в этом документе)

Оценка знаний участника должна проводиться через практическое выполнение Конкурсного задания. В дополнение могут учитываться требования работодателей для проверки теоретических знаний / оценки квалификации.

Оценка каждого дня осуществляется в соответствующий день.

Требования к рабочему месту, среде виртуализации и ресурсам

Задание не подразумевает использование множественных физических рабочих мест, а также физических коммутаторов и маршрутизаторов. Рабочее место участника подразумевает только ПК с доступом к интерфейсу среды виртуализации.

Для организации лабораторной инфраструктуры подойдет любая среда виртуализации с поддержкой технологий vlan/trunk и возможностью клонирования виртуальных машин или развертывания ВМ из шаблона.

Допустимо использовать рабочее место участника как сервер виртуализации при наличии на нем достаточного объема ресурсов, однако такой подход не рекомендован в силу малой надежности и проблем с обслуживанием.

Лабораторный стенд для выполнения данного задания при указанных в соответствующем разделе, предустановленных ОС (например развернутых из образа) имеет следующие требования к ресурсам.

Минимальные системные требования:

- 16 гб ОЗУ

- 4 процессорных ядра

- 120 гб SSD-пространства

- интернет на скорости не менее 5 мбит/с

Рекомендованные системные требования:

- 24 гб ОЗУ

- 4-8 процессорных ядра

- 200 гб SSD-пространства

- интернет на скорости не менее 10 мбит/с

[Примечание автора]

В сетевой инфраструктуре функционирует недоступная участникам и не указанная явно в задании виртуальная машина ISP, которая имеет следующие роли:

- Представляет функции провайдеров интернета для филиалов и внешних клиентов.

- Является NAT-шлюзом в реальный интернет, что обеспечивает выполнимость задания.

- При необходимости позволяет контролировать и/или ограничивать доступ машин к реальному интернету, однако данная версия задания подразумевает доступ в интернет для его выполнения.

- Является сервером DNS и провайдером DNS для доменов, необходимых для выполнения задания. Провайдер DNS доступен через веб-интерфейс.

- Является сервером времени.

- * Является сервером информационной системы “ФГИС…”. По сути, ФГИС является WEB-сайтом, расположенным в отдельном сегменте сети, доступном только по отдельному “защищенному” каналу связи, обеспечение доступа к системе только по этому каналу обеспечивается средствами фаервола на машине ISP.

- При необходимости, на эту машину можно добавлять другие сервисы необходимые для выполнения производных версий от этого задания.

При необходимости получить преднастроенную версию ISP или иные комментарии по его функционированию - можете обратиться к автору, он постарается вам помочь.

Операционные системы:

[Примечание автора]

В силу общей концепции Федерального Чемпионата, подразумевающей использованию отечественных операционных систем и программных решений, задание получилось достаточно сильно привязано к возможностям конкретных ОС и программных продуктов. Возможность реализовывать данное задание на других операционных системах потенциально есть, но требует проверки выполнимости, и с большой вероятностью, переписывания отдельных частей задания.

Обновления ОС до более новых версий в рамках ближайших нескольких лет не должны привести к невыполнимости задания, т.к. все используемые технологии продолжают развиваться/поддерживаться и не предполагают вывода из эксплуатации в ближайшее время.

Одной из явных и осмысленных модернизаций может быть замена ОС Astra Linux Common Edition на Astra Linux Special Edition, что сделает задание более современным, однако потребует решения вопроса с лицензиями на ПО, а также несколько усложнит задание в силу более строгого подхода к вопросам безопасности в Astra Linux SE.

На ОС указанных в приложенной таблице задание выполнимо на 100%.

VM | OS | GUI | Locale |

FW-SPB | Интернет Контроль Сервер 10.2.2 | - | ru_RU, en_US |

R0-SPB | Astra Linux CE 2.12.46.6 | - | ru_RU, en_US |

NB-SPB | Astra Linux CE 2.12.46.6 | FLY | ru_RU, en_US |

PC-SPB | Astra Linux CE 2.12.46.6 | FLY | ru_RU, en_US |

DATA-SPB | Astra Linux CE 2.12.46.6 | - | ru_RU, en_US |

DC-SPB | Astra Linux CE 2.12.46.6 | - | ru_RU, en_US |

APP-SPB | Astra Linux CE 2.12.46.6 | - | ru_RU, en_US |

FW-NVR | Traffic inspector next generation 3.0.2.923 | - | ru_RU, en_US |

PC-NVR | RedOS 7.3.3 | MATE | ru_RU, en_US |

SRV-NVR | RedOS 7.3.3 | - | ru_RU, en_US |

NB-NVR | RedOS 7.3.3 | MATE | ru_RU, en_US |

VDS | RedOS 7.3.3 | - | ru_RU, en_US |

ClientMRM | Astra Linux CE 2.12.46.6 | FLY | ru_RU, en_US |

ClientMSK | RedOS 7.3.3 | MATE | ru_RU, en_US |

Стек технологий, знание которых требуется для выполнения задания и возможных изменений в задании в рамках 30% изменений:

- Настройка IPv4 адресации

- Loopback-интерфейсы

- DHCPv4

- NAT, PAT, Проброс портов

- ЗС-СПД (Закрытая/Защищенная Сеть Передачи Данных)

- Пользователи и группы

- Установка программного обеспечения

- DNS (FWD, REV)

- Certificate Authority

- Веб-сервер, SSL

- NTP/Chrony

- SSH, keys

- FreeIPA

- Zabbix

- Почтовый сервер

- Игровые сервера

- VPN

- Site-to-site VPN

- Site-to-client VPN

- Статическая маршрутизация

- Контейнеры Docker

- Установка и запуск контейнеров;

- Проброс портов;

- Связь между контейнерами;

- Управление контейнерами.

ЗАДАНИЕ

[примечание автора]

Далее идет та часть, предназначенная для выдачи участников, однако в ее содержании, в основном в преамбуле, есть определенные моменты, которые могут зависеть от преднастроя и реализации машин в конкретной инфраструктуре виртуализации, такие моменты выделены желтым цветом. Сразу отмечу, что преамбула является неотъемлемой частью задания и содержит моменты, непосредственно влияющие на проверку задания и его выполнимость.

Преамбула: Техническое описание лабораторной инфраструктуры и общие требования к реализации.

В случае, если в тексте задания не указано иное, все пользовательские учетные записи должны иметь пароль P@ssw0rd.

Все проверки работы клиентских технологий (сайтов, клиентских VPN подключений и т.п.) будут выполняться из под пользователя user соответствующих клиентских машин. Web-сервисы и сайты, согласно политике Организации, будут проверяться через Яндекс-браузер.

При выполнении настоящего задания всегда нужно руководствоваться правилом наименьших привилегий.

Консольный доступ к виртуальной машине провайдера ISP для участника не предполагается. Следите за тем, чтобы виртуальная машина ISP была включена в течение всего времени выполнения задания.

Обратите внимание, что провайдерская адресация 100.64.0.0/10 относится к серому (частотному) диапазону адресов, что может потребовать дополнительных настроек на граничных сетевых устройствах межсетевого экранирования. Однако, в терминологии задания, сеть 100.64.0.0/10 относится к внешним (“белым”) сетям, наряду с “белыми” сетями из реального интернета.

Знак * (звёздочка, астериск) в задании является подстановочным знаком заменяет произвольную последовательность символов от начала строки или пробельного символа до другого пробельного символа или конца строки. К примеру, при указании на устройство FW* имеются ввиду все устройства в задании, название которых начинается с FW, например FW1, FW-MSK, FWabc и т.п., а при указании сетей *MSK имеются в виду все сети в задании, название которых заканчивается на MSK, например LAN1-MSK, SRV-MSK, dmzMSK и т.п.

Операционная система Traffic inspector next generation в интерфейсе при названии некоторых объектов не допускает использование символа “-”, в таком случае его можно заменять на знак “_”, но только там, где указать “-” невозможно.

В инфраструктуре функционирует DNS-провайдер (расположенный на ВМ ISP), его интерфейс доступен по адресу http://ns.ext/.

При настройке FreeIPA FQDN в обязательном порядке требуется указывать в нижнем регистре.

Согласно политике безопасности организации на устройствах с ОС Astra Linux и RedOS, допускается использование только официальных репозиториев. Данное правило не распространяется на внешних клиентов организации.

Предыстория:

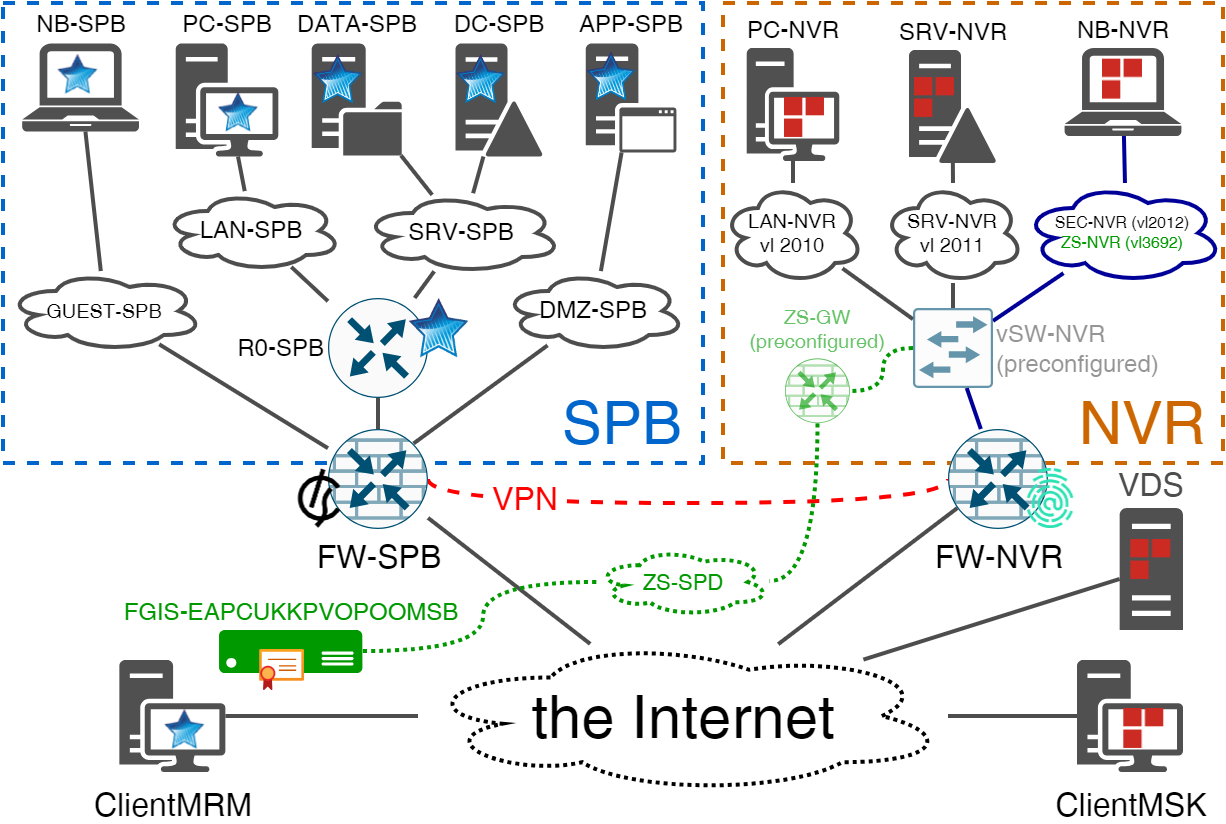

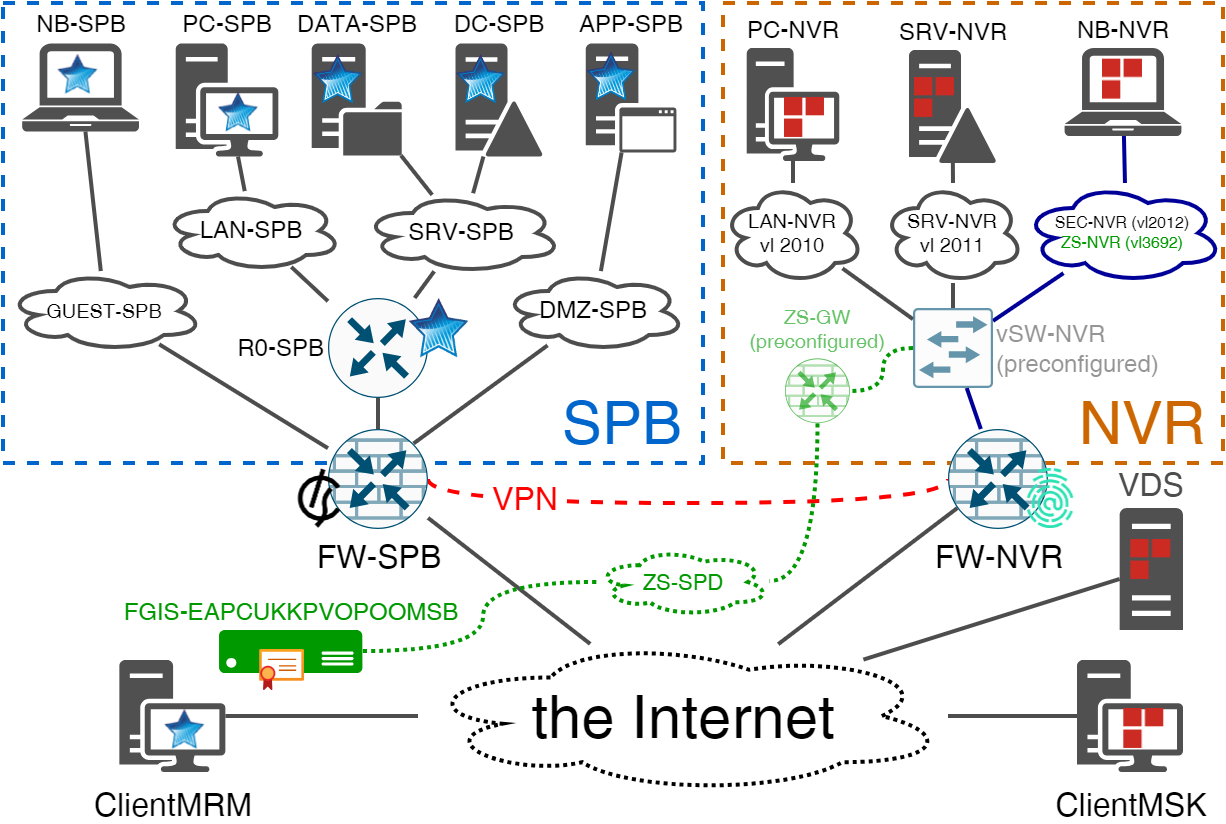

После грандиозного успеха на Дальнем востоке, руководство отправило Вашу рабочую группу на помощь дружественной Организации в северо-западный федеральный округ. Итак, перед Вами инфраструктура ООО СевЗапИгрКорп (далее - Организация), которая также занимается хостингом игровых серверов. Отличительной особеностью СевЗапИгрКорп является ориентированность на отечественный рынок и руководство организации хочет достичь максимально возможного уровня использования отечественных аппаратных и программных решений. На текущий момент в организации имеется два офиса, в городах Санкт-Петербург (внутреннее обозначение SPB) и Великий Новгород (NVR) а также виртуальный сервер в интернете с кодовым названием VDS. Все данное оборудование в филиалах только что распаковано, операционные системы предустановлены, дополнительную информацию о предустановленном ПО можно найти в разделах предоставленного вам для работы технического задания. Для широкополосного доступа к сети Интернет, компанией заключены договора с провайдерами интернета для обоих филиалов с предоставлением “белых” ip-адресов *(подробнее про сети провайдеров в разделе “Техническое описание лабораторной инфраструктуры и общие требования к реализации”). Также, у нас есть пара постоянных клиентов в городах Москва и Мурманск, которые с радостью предоставят нам свои компьютеры ClientMSK и ClientMRM для тестирования удаленного доступа к великолепным сервисам нашей компании.

Задания:

Схема адресации локальных сетей в задании разрабатывается участниками, однако требуется придерживаться следующих условий:

- Для локальных сетей используется только приватная адресация из стандартных приватных диапазонов.

- Все сети, соединяющие два маршрутизатора, включая сети туннелей site-to-site должны иметь маску сети /30. В случае если установленное ПО не позволяет использовать для туннельного интерфейса маску /30 - используйте маску наиболее близкую к /30 из возможных.

- Все остальные локальные сети, включая клиентские VPN-сети, должны иметь адресацию с маской /24. При этом шлюзом по умолчанию в таких сетях должен быть первый или последний адрес в сети, после принятия решения по адресации шлюзов по умолчанию, используйте аналогичные (только первые или только последние) адреса для шлюзов во всей инфраструктуре.

- Все адреса loopback на маршрутизаторах должны иметь индивидуальную маску /32, но при этом быть из одного общего диапазона /24.

- При выполнении задания впишите адреса выданные устройствам в столбец “Адрес/Маска” рядом со словом “STATIC”

Схема IP-адресации и схема подключений.

Сеть | Устройство | Адрес/Маска | Шлюз |

INTERNET | FW-SPB | 100.67.32.80/26 | ISP – первый адрес в сети |

| FW-NVR | 100.127.90.57/27 | ISP – первый адрес в сети |

| VDS | 100.99.90.101/28 | ISP – первый адрес в сети |

| ClientMSK | 100.108.128.45/28 | ISP – первый адрес в сети |

| ClientMRM | 100.119.127.130/29 | ISP – первый адрес в сети |

| DNS-сервер | 100.100.100.100 |

|

| NTP-сервер | 100.101.102.103 |

|

ZS-SPD | Сеть ZS-SPD | 172.24.0.0/14 |

|

| FGIS-EAPCUKKPVOPOOMSB | 172.26.146.157 |

|

| ZS-GW | - |

|

FW-R0-SPB | FW-SPB | STATIC | |

| R0-SPB | STATIC | FW-SPB |

GUEST-SPB | FW-SPB | STATIC | |

| NB-SPB | DHCP | FW-SPB |

LAN-SPB | R0-SPB | STATIC | |

| PC-SPB | DHCP | R0-SPB |

SRV-SPB | R0-SPB | STATIC | |

| DATA-SPB | STATIC | R0-SPB |

| DC-SPB | STATIC | R0-SPB |

DMZ-SPB | FW-SPB | STATIC | |

| APP-SPB | STATIC | FW-SPB |

LAN-NVR | FW-NVR | STATIC | |

| PC-NVR | DHCP | FW-NVR |

SRV-NVR | FW-NVR | STATIC | |

| SRV-NVR | STATIC | FW-NVR |

SEC-NVR | FW-NVR | STATIC | |

| NB-NVR | DHCP | FW-NVR |

ZS-NVR | ZS-GW | 172.25.159.33/27 |

|

| NB-NVR | STATIC | ZS-GW |

Loopback | R0-SPB | STATIC |

|

| FW-NVR | STATIC |

|

ЗАДАНИЕ первого дня

- Настройте IPv4-адреса согласно схеме адресации:

- Настройте адреса шлюза по умолчанию, где это требуется;

- На FW* настройте описания интерфейсов, согласно схеме сети

- Настройте интерфейсы loopback на FW-NVR и R0-SPB.

- Настройте имена всех устройств согласно топологии.

- Все устройства должны иметь доступ в интернет, если в задании явно не указано иного.

- Настройте маршрутизацию, так, чтобы была обеспечена сетевая связность между всеми локальными сетями организации.

- Маршрутизация, согласно политике безопасности организации, не является средством обеспечения безопасности и подразумевает наличие связности между всеми сетями Организации. Для разграничения доступа между сетями используется межсетевое экранирование, описанное в отдельных пунктах ТЗ

- В филиале SPB разверните контроллер домена spb.jun.profi на базе FreeIPA с центром сертификации DogTag (далее - корпоративный центр сертификации) на сервере DC-SPB. При развертывании учтите, что это устройство будет выполнять функции DNS сервера в филиале SPB. Также, выполните следующие действия в развернутом домене:

- Создайте пользователей petr и alexandr, поместите их в группу profi-users

- Введите компьютер PC-SPB в домен, обеспечьте возможность входа под всеми доменными учетными записями на данный ПК.

- Создайте правило, разрешающее доменному пользователю petr использовать sudo на всех компьютерах в домене без ограничения.

- Обеспечьте доменному пользователю admin, после успешной авторизации на компьютере PC-SPB, возможность заходить в интерфейс FreeIPA без использования пароля. Для аутентификации и авторизации используйте Kerberos.

- Обеспечьте автоматическое монтирование директории /mnt/netshare/ на PC-SPB посредством autofs с авторизацией Kerberos. Сервер данного сетевого расположения - DATA-SPB, файлы на сервере располагаются в директории /opt/netshare/

- Настройте инфраструктуру разрешения имен в филиалах следующим образом:

- DNS-сервер в филиале NVR располагается на FW-NVR, и принимает запросы только на Loopback-адресе устройства.

- DNS-сервер в филиале SPB располагается на DC-SPB и интегрирован с доменом FreeIPA.

- Все устройства в локальных сетях должны обращаться с DNS запросами только к DNS-серверам соответствующих филиалов

- Указанные DNS-сервера должны выполнять пересылку DNS запросов от локальных клиентов на DNS сервер провайдера, указанный в Схеме IP-адресации.

- Client* и VDS должны обращаться с DNS запросами на сервер провайдера, указанный в Схеме IP-адресации.

- Настройте для всех устройств филиалов в Санкт-Петербурге и Новгороде доменные имена в зонах spb.jun.profi и nvr.jun.profi соответственно.

- Все устройства должны быть доступны в локальных сетях всех филиалов по именам в соответствии с топологией в доменах соответствующих филиалов. К примеру dc-spb.spb.jun.profi или pc-nvr.nvr.jun.profi

- В рамках каждого филиала короткие имена должны автоматически дополняться доменным именем соответствующего филиала

- Создайте обратную зону(ы) DNS в доменном DNS-сервере DC-SPB, чтобы все ip-адреса в филиале SPB (за исключением сети GUEST-SPB), расшифровывались в соответствующие им DNS-имена.

- Настройте DHCP-сервера:

- на DC-SPB для клиентов сети LAN-SPB,

- на FW-SPB для клиентов сети GUEST-SPB,

- на SRV-NVR для клиентов сетей LAN-NVR и SEC-NVR.

- DHCP-сервер в филиале NVR должен работать на основе ПО “Kea DHCP server”

- DHCP-сервер должен передавать клиентам все необходимые опции для работы в сети и взаимодействия с другими устройствами и сетями по IP и DNS именам.

- Выдаваемый диапазон адресов должен оставлять свободными ровно 10 адресов в начале сети, зарезервированных для дальнейшего использования, все остальные адреса должны предназначаться для выдачи клиентам по DHCP.

- Настройте необходимые параметры на промежуточных устройствах для получения адресной информации от соответствующих серверов.

- Настройте синхронизацию времени

- Сервер точного времени в филиале SPB располагается на DC-SPB.

- Сервер точного времени в филиале NVR располагается на FW-NVR.

- Все устройства в локальных сетях должны использовать указанные сервера.

- Все сервера и клиенты, которые поддерживают Chrony должны использовать данную реализацию протокола. На устройствах, которые не поддерживают Chrony, или требуют несовместимое с Chrony ПО для выполнения других пунктов задания, допускается использовать стандартный NTP.

- Указанные сервера времени, а также сервера и клиенты во внешних сетях должны синхронизировать свое время с NTP сервером по адресу 100.101.102.103.

- Все устройства организации должны функционировать в московском часовом поясе, при необходимости сделайте соответствующие настройки.

- Обеспечьте авторизацию пользователей и межсетевое экранирование в сетях филиала SPB посредством функционала ПО, установленного на FW-SPB.

- В сети GUEST-SPB обеспечьте авторизацию пользователей через Captive Portal

- Для авторизации используйте локального пользователя FW-SPB с именем guest-spb.

- Доступ к сетевым ресурсам должен появляться только после авторизации.

- Пользователи данной сети должны иметь доступ в интернет и DMZ-зону, но не иметь доступа к локальным ресурсам, кроме необходимых для выполнения задания.

- Для удобства сделайте на рабочем столе ярлык, который открывает страницу авторизации Captive Portal

- В сети LAN-SPB обеспечьте авторизацию устройств по IP-адресам.

- Обеспечьте авторизацию всех серверов в филиале SPB под индивидуальными учетными записями по IP-адресам, обеспечьте связку IP и MAC-адреса для тех серверов, для которых это возможно.

- Настройте правила межсетевого экранирования для сети DMZ-SPB:

- Устройства в сети DMZ-* не должны иметь возможности инициировать соединения к клиентам в приватных сетях организации, при этом входящие соединения из всех остальных локальных сетей в сети DMZ-* должны быть разрешены.

- Устройства в сетях DMZ-* не должны иметь доступа к интернету, за исключением подключенных репозиториев ОС для установки и обновления пакетов и полного IPv4 доступа к серверу VDS.

- При необходимости, допускается возможность открывать конкретные дополнительные порты, необходимые для выполнения задания.

- Настройте защищенный VPN-туннель FW-SPB<=>FW-NVR со следующими параметрами:

- Технология VPN на ваш выбор: IPsec, OpenVPN, WireGuard.

- Используйте современные надежные протоколы шифрования AES, SHA-2 или ChaCha20.

- Не допускается использование протоколов шифрования и аутентификации с длиной ключа/хеша менее 256 бит.

- Настройте маршрутизацию, NAT и межсетевой экран таким образом, чтобы трафик для другого офиса не натировался и не блокировался.

- Обеспечьте функционирование защищенного автоматизированного рабочего места (далее АРМ) на NB-NVR

- Вход на АРМ должен быть доступен только под пользователем secure-user, иные пользователи должны быть заблокированы.

- Пользователь secure-user должен иметь доступ к выполнению команд от имени суперадминистратора с проверкой пароля. При этом локальный вход под суперадминистратора должен быть запрещен.

- К АРМ подключено два сетевых сегмента. Подключение осуществляется одним сетевым кабелем, а разделение сегментов осуществляется с помощью VLAN. Весь трафик тегирован.

- Сеть ZS-NVR является защищенным сегментом, предназначенным для связи с ресурсами в закрытом сегменте сети передачи данных ZS-SPD. В ней имеется свой шлюз, который должен быть обязательно использован для доступа к ресурсам сети ZS-SPD. Направление трафика к ресурсам ZS-SPD любыми другими каналами строго запрещено.

- Сеть SEC-NVR является локальным сегментом и предназначена для доступа к локальным ресурсам (только тем, которые необходимы для выполнения других пунктов задания) и разрешенным ресурсам в сети Интернет. Список разрешенных интернет-ресурсов:

- ICMP доступ к VDS

- Официальные сайты операционных систем используемых в филиале NVR, и Официальный сайт чемпионатного движения “Профессионалы”:

- Домен redos.red-soft.ru по HTTP и HTTPS

- Домен www.smart-soft.ru по HTTP и HTTPS

- Домен pro.firpo.ru по HTTP и HTTPS

- Обеспечьте пользователю АРМ доступ к Системе ФГИС-ЭАПЦУККПВОПООМСБ в сегменте ZS-SPD

- Вся известная о данной системе информация отражена в схемах и таблицах данного задания.

- Требуется обеспечить доверие АРМ сертификату сайта данной информационной системы, используя корректную цепочку доверия.

- Для обеспечения быстрого доступа к ФГИС-ЭАПЦУККПВОПООМСБ создайте ярлык на рабочем столе и добавьте сайт в закладки.

- Заполните необходимые данные в ФГИС-ЭАПЦУККПВОПООМСБ в соответствии с расположенной в ней инструкцией.

ЗАДАНИЕ второго дня

- Обеспечьте подключение клиента ClientMRM к серверу VPN на FW-SPB.

- Технология VPN на ваш выбор: IPsec, OpenVPN, WireGuard.

- Используйте современные надежные протоколы шифрования AES, SHA-2 или ChaCha20.

- Клиент должен иметь доступ к серверам в сети SRV-SPB, DMZ-SPB и SRV-NVR.

- Соединение должно автоматически устанавливаться при включении компьютера или входе под пользователем user.

- На сервере APP-SPB должен быть развернут WEB-сервер корпоративного портала организации:

- При развертывании корпоративного портала не используйте технологии контейнеризации

- Файлы сайта должны располагаться в директории /var/www/portal

- Сайт должен открываться по адресу corp.jun.profi

- Обращение к сайту из внутренних сетей организации должно происходить только по внутренним каналам связи, однако сайт должен также быть доступен и внешним клиентам по тому же адресу.

- Для работоспособности портала из внешнего мира, передайте необходимые настройки хостинг-провайдеру.

- Для портала разверните на веб-сервере CMS Wordpress актуальной стабильной версии. При необходимости, установите дополнительные программные компоненты на сервер.

- Подключение к базе данных должно осуществляться под отдельным пользователем wp, имеющего доступ только к базе данных с именем wp

- Вход в веб-интерфейс должен быть возможен под пользователем admin

- Обеспечьте наличие на главной странице текста “Добро пожаловать на корпоративный портал ООО СевЗапИгрКорп!” и логотипа чемпионатного движения “Профессионалы”, при этом логотип требуется сохранить на сервере Портала, вставка по ссылке недопустима.

- Сайт должен функционировать по протоколу HTTPS. При обращении по протоколу HTTP должен происходить автоматический редирект на HTTPS.

- WEB-сервер должен иметь сертификат, подписанный корпоративным центром сертификации

- Сайт должен открываться с PC-SPB и PC-NVR без ошибок и предупреждений.

- При обращении к серверу по ip-адресу или любому другому DNS-имени, кроме адреса корп.портала, сервер должен выдавать ошибку 404.

- Обеспечьте подключение удаленного сотрудника с компьютера ClientMRM к корпоративному порталу https://corp.jun.profi следующим образом:

- посредством VPN-подключения, когда оно активно.

- посредством доступа по внешнему адресу, когда vpn-соединение неактивно.

- Открытие портала не должно вызывать ошибок и предупреждений безопасности.

- Настройте почтовый сервер на FW-SPB

- Обеспечьте синхронизацию всех доменных пользователей (согласно списку учетных записей FreeIPA) и функционирование почтовых ящиков для них.

- Обеспечьте возможность входа в почтовые ящики с компьютеров PC-SPB, PC-NVR, и ClientMRM

- Обращение к почтовому серверу должно происходить только по внутренним каналам связи.

- Обеспечьте возможность входа в почтовые ящики с ClientMRM посредством VPN-соединения.

- Для подключения к почтовому серверу используете любой бесплатный/“свободный”/“открытый” почтовый клиент с графическим окружением. Для удобства пользователя создайте на рабочем столе ярлык на установленный почтовый клиент.

- Обеспечьте веб-интерфейс FW-SPB сертификатом HTTPS, подписанным корпоративным центром сертификации, обеспечивающим доверенное соединение при обращении к FW-SPB по полному и сокращенному DNS-имени с PC-SPB.

- Обеспечьте возможность подключения к FW-NVR из локальных сетей филиала NVR под пользователем admin:

- посредством веб-интерфейса с полным доступом к настройкам;

- посредством протокола SSH с доступом к выполнению команд через sudo, при этом ssh-доступ должен быть только по адресу Loopback интерфейса FW-NVR;

- при подключении с компьютера PC-NVR авторизация SSH должна осуществляться по ключу без необходимости ввода пароля, а парольный доступ SSH должен быть запрещен.

- Настроить удаленный доступ к VDS и R0-SPB по SSH

- На сервере VDS сервис SSH должен функционировать на порте 2202

- Устройство PC-SPB при входе под пользователем user должно иметь доступ к VDS под пользователем user c использованием SSH ключей, без необходимости ввода пароля.

- Пользователь user на VDS должен иметь возможность выполнять команды через sudo без ввода пароля.

- Подключение к VDS с PC-SPB должно осуществляться командой “ssh VDS” без дополнительных параметров.

- Устройство PC-SPB при входе под пользователем user должно иметь доступ к R0-SPB под пользователем user c использованием SSH ключей, без необходимости ввода пароля.

- Доступ по SSH к R0-SPB должен быть разрешен только по loopback-адресу и доступен из LAN-SPB и LAN-NVR.

- Для хранения важных данных в сервер VDS установлено два дополнительных диска. Объедините их в RAID1 используя технологию md raid и номер устройства 78; обратите внимание что номер устройства должен сохраняться при перезагрузке системы. На полученном резервированном носителе создайте файловую систему XFS и подключите раздел по пути /opt/veloren/data/ для дальнейшего использования.

- На VDS разверните сервер Veloren со следующими параметрами:

- Имя сервера: Jun Profi

- Максимальное количество игроков: 10

- Максимальное количество игроков в группе: 5

- Порт: по умолчанию

- Авторизация: отключена

- Данные сервера должны храниться по пути /opt/veloren/data/

- Помогите постоянному клиенту из Москвы подготовить рабочее место ClientMSK:

- Установите игровой клиент Veloren. Обязательно создайте ярлык установленного игрового клиента на рабочем столе пользователя, чтобы ему было удобнее подключаться к Вашему серверу. Осуществите пробное подключение к серверу.

- Установите OBS последней стабильной версии посредством системы управления пакетами Flatpak. Обязательно создайте ярлык установленного OBS на рабочем столе пользователя, чтобы ему было удобнее запускать стрим игры на Вашем сервере.

- На сервере SRV-NVR разверните сервер мониторинга со следующими параметрами:

- Сервер: Zabbix LTS

- Веб-интерфейс: на основе Nginx

- Основной адрес: mon.nvr.jun.profi

- Порт веб-интерфейса: 80(HTTP), 443(HTTPS)

- Автоматическая переадресация на безопасный протокол

- Сертификат подписан корпоративным ЦС

- Сайт открывается с PC-NVR без ошибок и предупреждений безопасности.

- База данных: PostgreSQL

- Веб интерфейс БД: PgAdmin

- Порт PgAdmin: 8888

- Подключите PgAdmin к созданному серверу БД с полным административным доступом под пользователем pgadm@jun.profi

- Все сервисы должны быть запущены в виде контейнеров Docker

- Все контейнеры должны автоматически запускаться после перезагрузки компьютера

- Настройте развернутый сервис мониторинга следующем образом:

- Добавьте на сервер мониторинга все сервера (в т.ч VDS) и сетевые устройства организации (роутеры и межсетевые экраны).

- Обеспечьте сбор показателей со всех подключенных устройств

ЗАДАНИЕ третьего дня

[Примечание автора]

Модуль поиска и устранения неисправностей, (TroubleShoot, далее “TS”) подразумевает разработку его под каждое конкретное мероприятие. Поэтому в данном случае приведены только примеры заявок (тикетов). Однако, приведу общие рекомендации по реализации:

- Самый очевидный способ реализации модуля TS - это сбор “Золотого стенда” (стенда с выполненным на 100% заданием) и дальнейшего внесение в него конкретных неисправностей. Это позволяет обеспечить выполнимость модуля TS, а также преемственность в рамках выполнения разных модулей задания на конкретном мероприятии.

- Желательно, чтобы каждая неисправность была обособлена и не влияла на возможность устранения других. Это не всегда возможно в силу ограниченного объема инфраструктуры и сильной зависимости многих технологий от сетевой связности, но к этому нужно стремиться. Также допустимо подставлять “костыли” которые позволят развязывать тикеты. К примеру, если для тикета A поломан DHCP-сервер, который выдает адреса машине PC1, с которой нужно проверить сайт из тикета B - можно задать компьютеру PC1 статический адрес.

- Желательно, чтобы из тикета явно не следовало что именно поломано, а была приведена конкретная проблема пользователя как он ее видит. Такой подход дает участнику только примерное направление, а дальше ему требуется самому провести осмысленную диагностику и найти корень проблемы.

- При проверке, настоятельно рекомендуется учитывать именно устранение исходной неисправности на основе разумного технического решения. К примеру, тикет C говорит о невозможности пользователя получить доступ к сайту mysite.lan, а проблема, по сути, кроется в неверных правилах фаервола. Я бы не рекомендовал считать, к примеру, отключение фаерволов на всех устройствах по пути от клиента к сайту разумным техническим решением. Однако, группа проверки конкретного мероприятия может решить иначе, главное чтобы все команды проверялись по одной методике.

- При реализации модуля TS, допустимо вносить некоторые дополнения к реализации основного задания в целях создания более интересных задач модуля TS, вплоть до добавления машин в схему сети, однако настоятельно рекомендуется оставаться в рамках стека технологий задания.

Пример задания модуля “Поиск и устранение неисправностей”

По результатам вашей успешной работы, руководство отправило вас на курсы повышения квалификации по теме “Поиск и устранение неисправностей в сетевых инфраструктурах малого и среднего бизнеса”. На время вашего отсутствия ваши обязанности временно исполнял студент-практикант. Качество его работы вызвало у руководства большие вопросы и теперь вам представляется уникальная возможность применить полученные знания на реальной практике.

В данном разделе вам будет предложено 15 заявок от пользователей в техническую поддержку, накопившиеся за определенное время. При этом, заведомо известно, что в какой-то момент все работало идеально, однако потом вышло из строя самостоятельно или было повреждено некорректными действиями пользователя или временного технического персонала.

Примеры возможных заявок:

- Клиенты из сети LAN-SPB потеряли доступ в интернет

- Компьютеры в филиале NVR не могут обращаться по именам к компьютерам в домене

- Сотрудник за PC-NVR не может обратиться на DATA-SPB по внутреннему адресу

- Сервер Veloren на VDS не работает, хотя контейнер запущен.

- На VDS было два пользователя: user1 и user2. Но при попытке зайти на машину, используя эти два логина ничего не получалось. Файлы и группы пользователей должны быть сохранены.

- Сотрудник работающий из дома не может подключиться к серверам во внутренней инфраструктуре организации.

- Корпоративный портал открывается с ошибкой сертификата.

- Пользователь на NB-NVR не может обратиться к сайту ФГИС-ЭАПЦУККПВОПООМСБ по имеющемуся у него ярлыку

- Пользователь petr на компьютере PC-SPB не может записывать файлы в примонтированную сетевую директорию

- В интерфейсе системы мониторинга перестала появляться информация с сервера DC-SPB